SCHRITT FÜR SCHRITT WORKAROUND

Dieses Workaround wird ausschließlich für Pi Network Nodes unterstützt, die auf einer physischen Windows-Installation ausgeführt werden. Die Installation und Nutzung auf einer virtuellen Maschine (VM) wird nicht unterstützt.

Problem:

Viele Internet-Provider vergeben aus Gründen der Knappheit an IPv4-Adressen gar keine vollwertigen IPv4-Adressen mehr an ihre Privatkunden (manche machen es auf Nachfrage doch).

Die PiNetwork Node „verlangt“ aber eine öffentliche, von außen über bestimmte Ports erreichbare IPv4-Adresse, wenn sie vollumfänglich betrieben werden soll. Daher ist man bei diesen Internet-Providern „außen vor“, was den Betrieb einer PiNetwork Node angeht.

Lösungsidee:

Man mietet einen „kleinen“ Server mit einer von außen erreichbaren öffentlichen IPv4-Adresse in einem Rechenzentrum (=Cloud) bei einem entsprechenden Dienstleister. Nun verbindet man den Rechner, auf dem die PiNetwork Node läuft, über einen VPN-Tunnel (im Workaround wird dafür das moderne WireGuard-Protokoll benutzt) mit dem gemieteten Server in der Cloud. Der Server in der Cloud leitet also den auf seiner öffentlichen IPv4-Adresse ankommenden, für die Node bestimmten Datenverkehr über einen VPN-Tunnel an den heimischen Rechner, auf dem die Node läuft, weiter.

Man hat der Node sozusagen über diesen „Umweg“ eine von außen erreichbare öffentliche IPv4-Adresse „verpasst“ und damit die Einschränkung einiger Internet-Provider elegant „umschifft“.

Noch ein, zwei Sätze zu Ports und der Portfreigabe bzw. -weiterleitung:

Stellen wir uns eine Netzwerkverbindung in Form eines dicken Kabels vor. Dieses Kabel hat nicht nur eine Leitung, sondern besteht aus ganz vielen einzelnen Leitungen (Ports). Sagt z. B. Computer A: „Ich möchte ein Datenpaket über Leitung 587 an Computer B schicken und weiß, dass Computer B unter der Adresse x.y.z. erreichbar ist.“ Computer A schickt daraufhin das Datenpaket über Leitung 587 los an die Adresse x.y.z. Das erste Gerät an Adresse x.y.z. ist in der Regel ein Router. Wenn der Router nicht „weiß“, was er mit dem Datenpaket auf Leitung 587 machen soll, „wirft“ er das Paket einfach in die Tonne. Also müssen wir dem Router sagen, dass er das Datenpaket, das auf Leitung 587 angekommen ist, bitte an das Gerät im internen Netzwerk weiterleiten soll, auf dem die Node läuft. GENAU das macht die Portfreigabe bzw. -weiterleitung.

In diesem Workaround erfahren Sie, wie Sie trotz DS-lite und IPv6-Anschluss mit etwas Aufwand einen Pi Node unter Windows vollumfänglich betreiben können! Wenn Sie Schwierigkeiten haben, die hier erklärten Schritte zu verstehen, zögern Sie nicht, uns über unsere Telegram Gruppe zu erreichen. Wir helfen Ihnen gerne bei der Einrichtung.

(Letzte Aktualisierung: 28.06.2025)

Was wird benötigt?

- Windows 11 x64 Home oder höher (aktuellste Version)

- Internetanschluss mit Dual-Stack-lite und IPv6

- VServer (VPS) mit Linux (Ubuntu Version 24.04) Root Rechten zum Beispiel von Ionos

- Pi Node Software (Aktuell verfügbare Download-Version: 0.5.2)

- WireGuard Software (neueste Version)

- Docker Desktop Version 4.42.1

- SSH Windows Client: PuTTY

Client Vorbereitung / Downloads

Firewall Konfiguration

Öffnen Sie die Windows Firewall und führen Sie folgende Schritte aus:

- Windows-Taste + R drücken

- Befehl

firewall.cpleingeben - Links auf Erweiterte Einstellungen klicken

- Neue Regeln für eingehende & ausgehende Verbindungen erstellen (TCP Ports: 31400-31409)

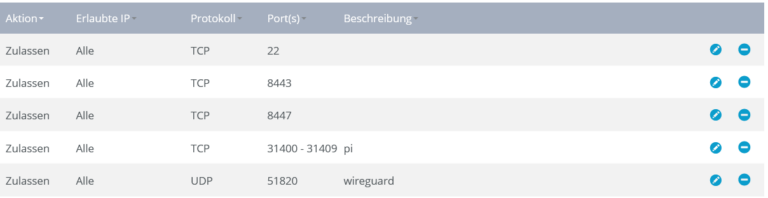

Falls Ihr VPS-Anbieter eine Firewall im Webinterface hat, müssen Sie dort ebenfalls die Ports freigeben!

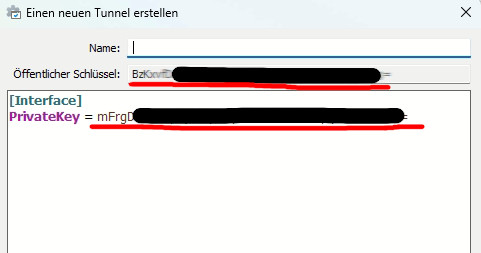

WireGuard Client Konfiguration

- WireGuard installieren und starten

- Neuen leeren Tunnel erstellen

- Öffentlichen & privaten Schlüssel kopieren

WireGuard Server Installation

Mit PuTTY zum Server verbinden und folgenden Befehl ausführen:

sudo su

System aktualisieren, Skript herunterladen und entpacken mit folgendem Befehl:

apt update && apt-mark hold openssh-server && apt upgrade -y && apt install -y unzip && wget https://github.com/Fingerkrampf/wireguard_installations_bash_script/archive/refs/heads/main.zip -O wireguard_installations_bash_script-main.zip && unzip wireguard_installations_bash_script-main.zip && cd wireguard_installations_bash_script-main && apt-mark unhold openssh-server && sed -i 's/\r//' install_wireguard.sh && chmod +x install_wireguard.sh

Skript ausführen mit dem Befehl:

sudo ./install_wireguard.sh

Beim Ausführen des Skripts wird zuerst nach dem öffentlichen Schlüssel und anschliessend nach dem privaten Schlüssel gefragt die im WireGuard Windows Client zuvor kopiert wurden.

Am Ende der Installation den Inhalt der auf dem vServer befindlichen Datei/etc/wireguard/client1.conf in WireGuard Windows Client einfügen.

Alternativ können Sie die grün geschriebenen Textzeilen am Ende der Installation kopieren und in die Tunnel-Konfigurationsdatei im WireGuard Windows Client einfügen.

Tunnel benennen, speichern und die WireGuard Windows Client Verbindung aktivieren.

Wenn Sie der Anleitung bis hier hin genau gefolgt sind müsste jetzt Ihr CLIENT-PC sich über einen WireGuard Tunnel mit Ihrem vServer verbunden haben.

ACHTUNG: Es kann vorkommen dass Sie auch die benötigten Ports im Webinterface Ihres VServer Anbieters freigeben müssen. Wie in diesem Beispiel in der Ionos Weboberfläche:

Windows PC Befehle ausführen

Öffnen Sie PowerShell als Administrator und geben Sie folgende Befehle ein::

dism.exe /online /enable-feature /featurename:Microsoft-Windows-Subsystem-Linux /all /norestart

dism.exe /online /enable-feature /featurename:VirtualMachinePlatform /all /norestart

PC neu starten.

Linux-Kernel-Update Paket installieren

Laden Sie das neueste WSL2 Linux Kernel Update Package herunter und installieren Sie es.

WSL2 als Standardversion setzen

Öffnen Sie PowerShell als Administrator und geben Sie folgenden Befehl ein:

wsl --set-default-version 2

Falls nötig, den folgenden Befehl ebenfalls ausführen:

wsl --update

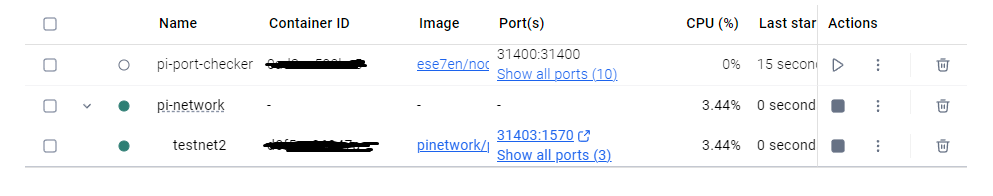

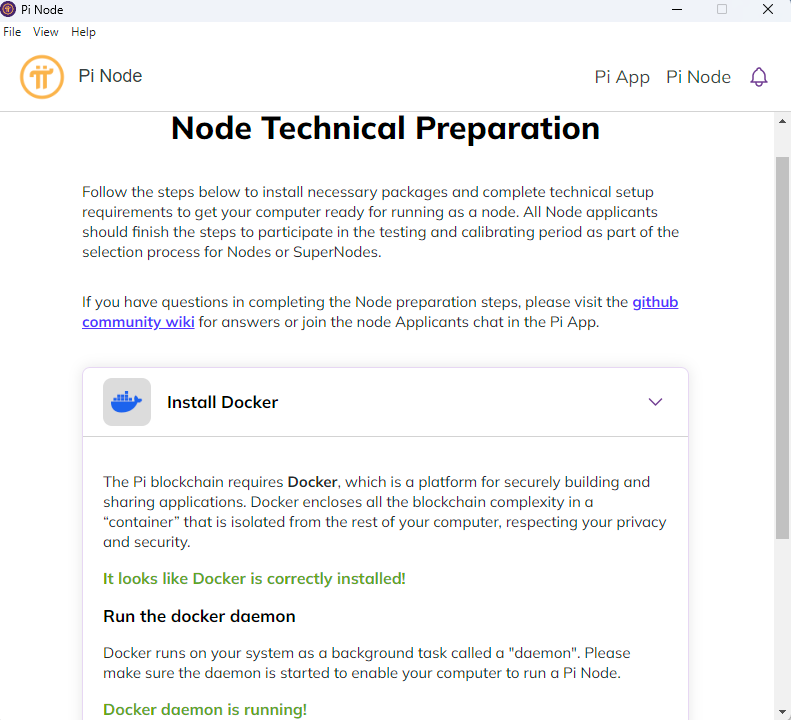

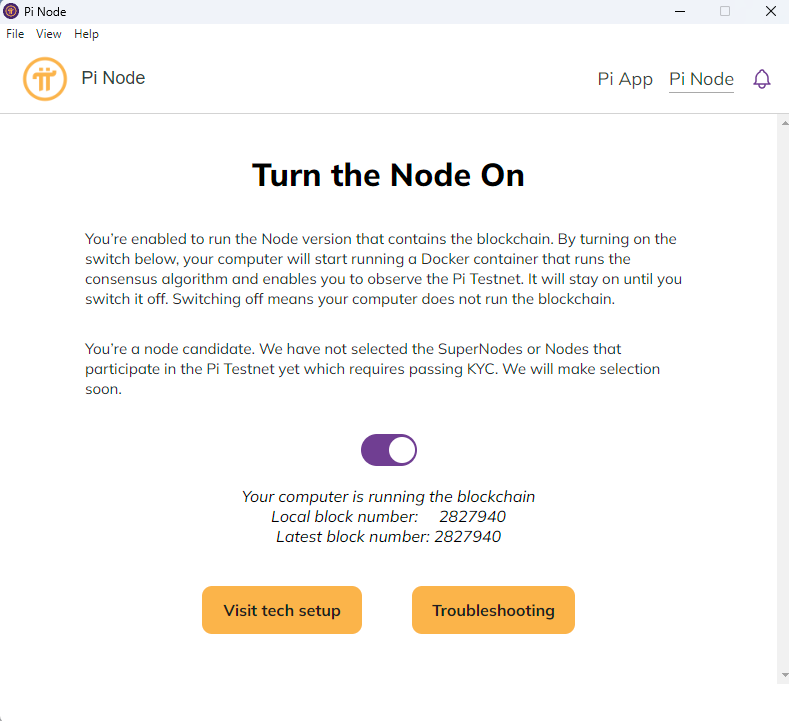

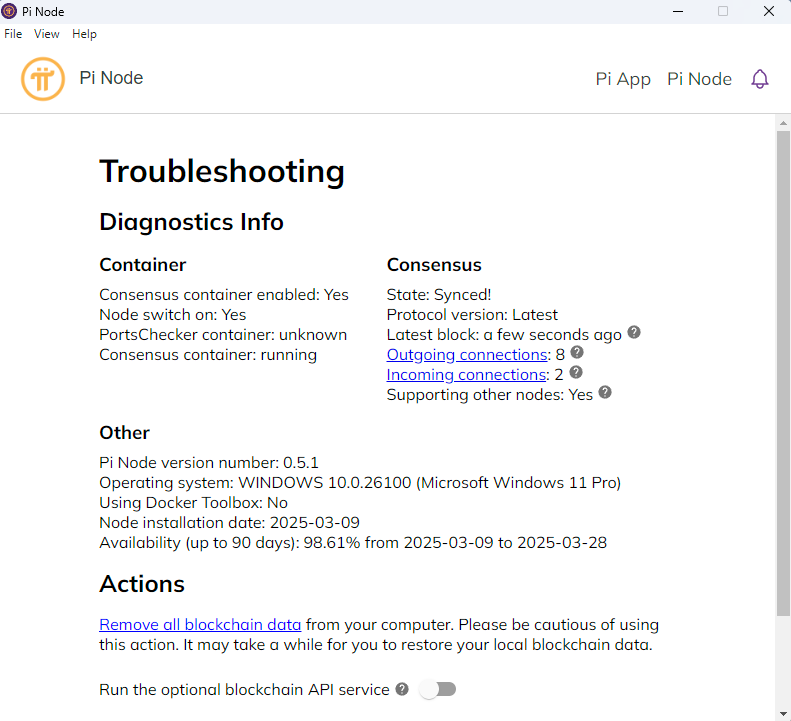

Docker Desktop & Pi Node Software installieren

Installieren Sie die Pi Node Software und Docker Desktop.

Nach erneutem Neustart sollten der Pi Node und Docker-Container automatisch starten.

Anmerkung zu WireGuard

WireGuard ist eine moderne, leistungsfähige VPN-Lösung mit schneller und sicherer Verschlüsselung. Vorteile:

- Bessere Performance als IPsec & OpenVPN

- Unterstützt Windows, macOS, Linux, BSD, iOS & Android

- Einfache Konfiguration und nahtloses Roaming zwischen IPs

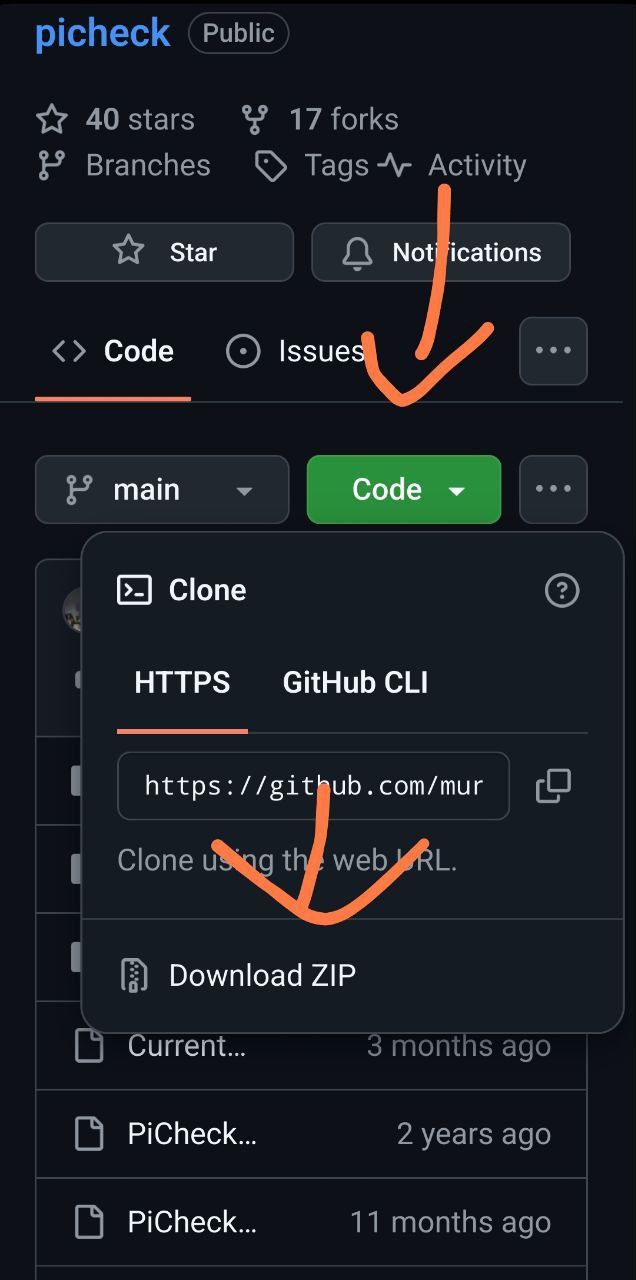

TIPP: PiCheck ist ein Programm zur Überwachung der Pi Node-Anwendung. Es benachrichtigt Sie, wenn Probleme mit eingehenden Blöcken oder der Internetverbindung auftreten, liefert tägliche Informationen über eingehende und ausgehende Werte und speichert die täglichen Verfügbarkeitsraten. Das Programm unterstützt mehrere Sprachen, darunter Deutsch, und bietet verschiedene Designs wie Blau, Dunkel, Grau und Silber.

Für weitere Informationen und den Download können Sie die GitHub-Seite des Projekts besuchen:

https://github.com/muratyurdakul75/picheck

*Tool im Ordner "Required" vor dem Start von PiCheck installieren.

PiCheck starten und unten rechts auf "AUTO" klicken.

Eventuell musst man zuvor im Reiter Einstellungen bei netstat von "Established" in "HERGESTELLT" ändern wenn man Windows in Deutsch nutzt.

Den PICheck Telegram Support Chat erreichen Sie über folgende URL: https://t.me/picheck_chat

Über Pi Netzwerk Deutschland

Wir sind die größte inoffizielle deutschsprachige Community rund um das Pi Network bei Telegram. In unserer Gruppe tauschen wir Erfahrungen aus und unterstützen uns gegenseitig beim Einstieg in Pi Network. Werde Teil einer freundlichen und hilfsbereiten Gemeinschaft und schließe dich unserer Telegram-Gruppe an!